Todo lo mostrado aquí está incluido en todas las suscripciones de OpenShift.

Al migrar desde VMware, una de las primeras dudas es cómo se trasladan los conceptos de red. Este post lo explica visualmente.

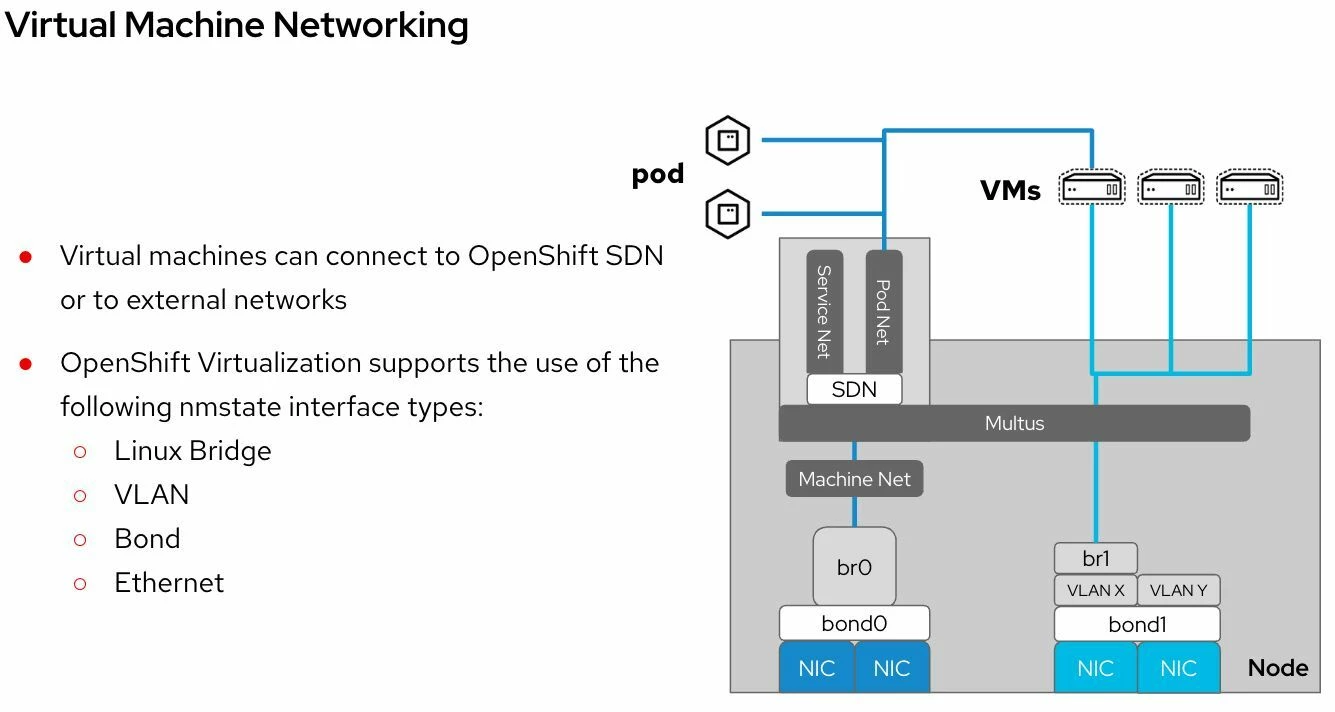

Figure 1: Virtual Machine Networking in OpenShift

Las VMs pueden conectarse a:

- La SDN de OpenShift (red de pods/servicios)

- Redes externas usando Multus +

nmstate

Interfaces soportadas:

Linux BridgeVLANBondEthernet

Esto permite emular redes como las de VMware a nivel de nodo.

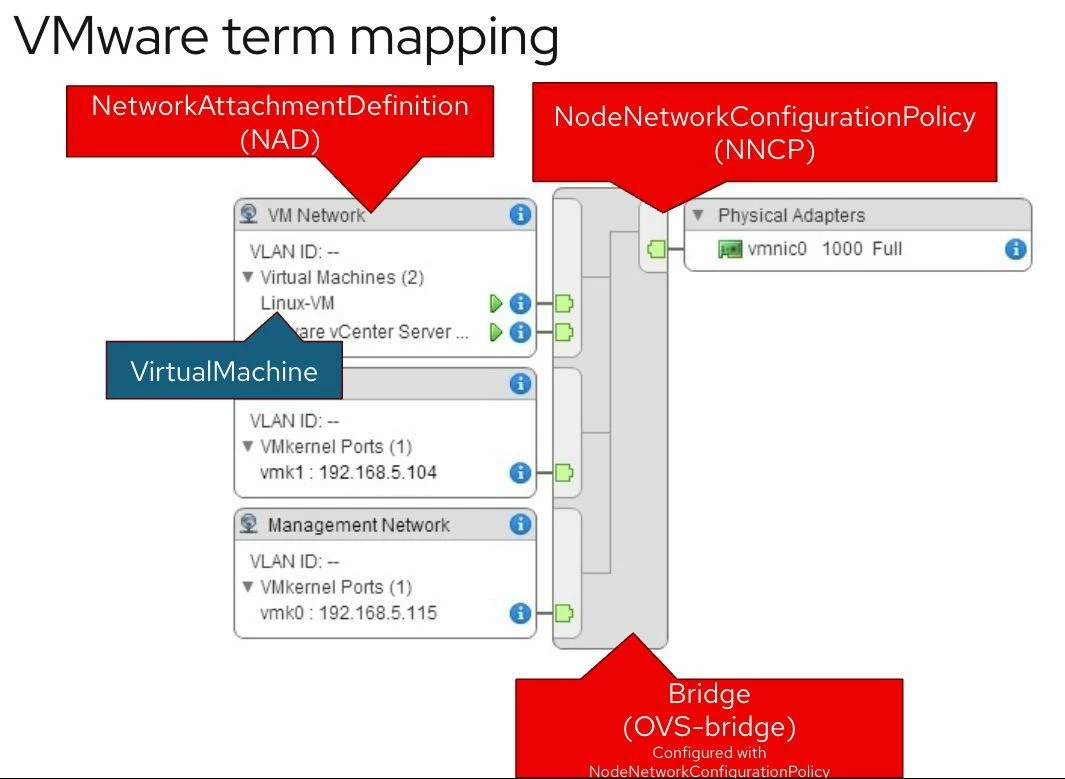

Figure 2: Core VMware to OpenShift Mapping

NIC física (vmnic) → Se configura con NodeNetworkConfigurationPolicy (NNCP)

VM Network → NetworkAttachmentDefinition (NAD)

Virtual Machine → Recurso VirtualMachine en OpenShift

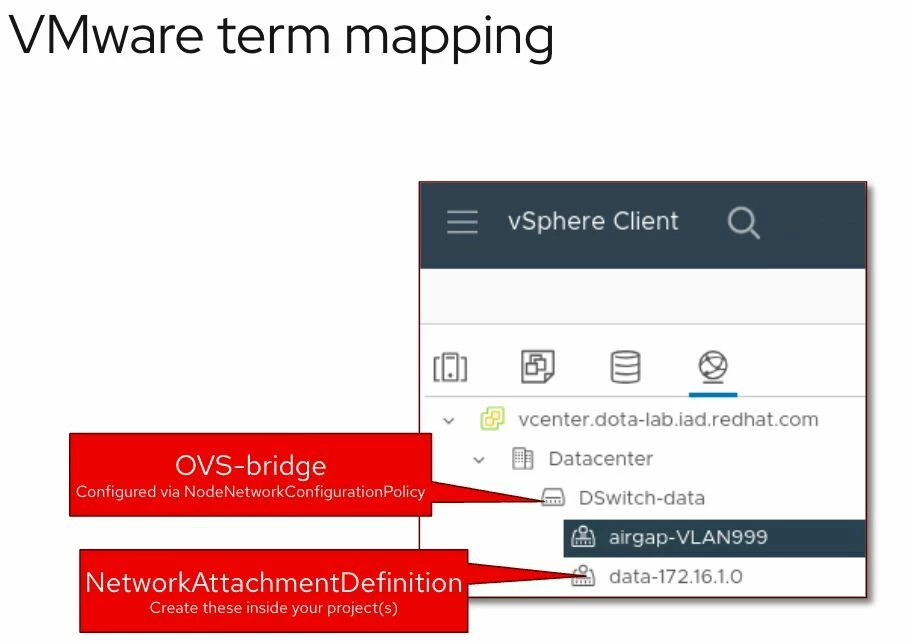

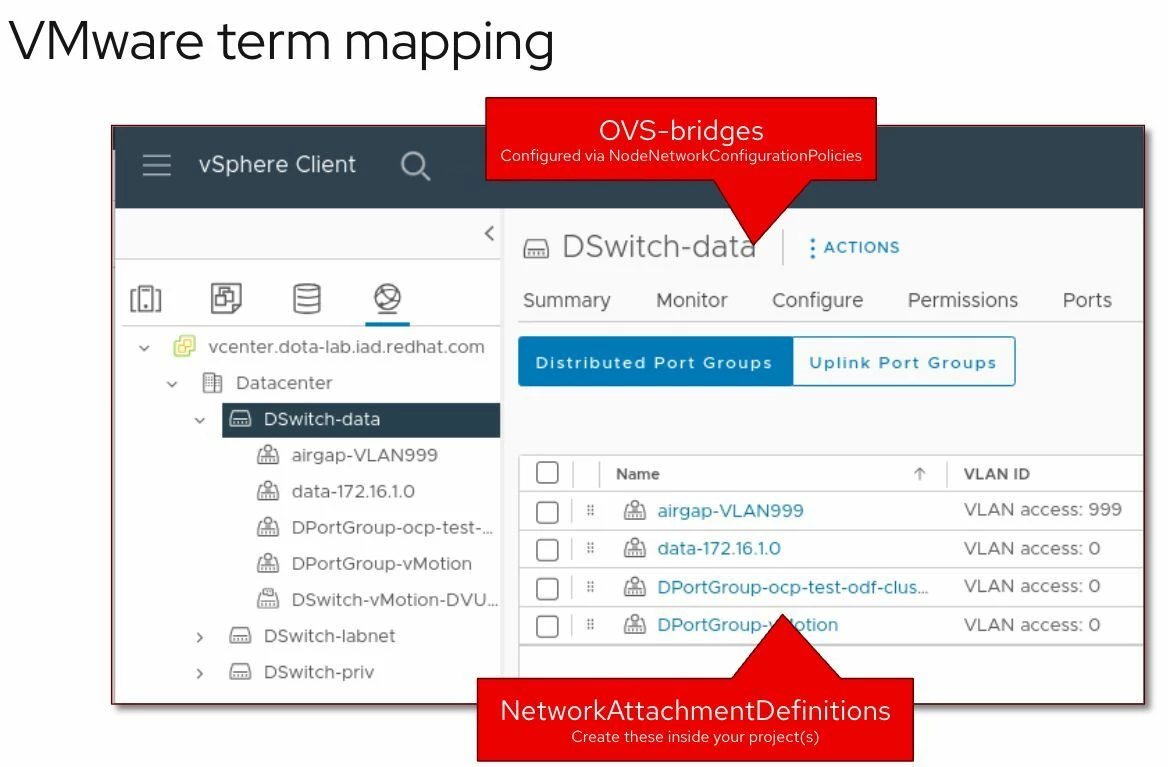

Figure 3 & 4: OVS-Bridges and NADs

- OVS-bridges son equivalentes a port groups distribuidos.

- Las NADs representan esos port groups dentro de un proyecto OpenShift.!

Ejemplo: airgap-VLAN999 es una NAD dentro del proyecto, conectada al bridge definido por NNCP.

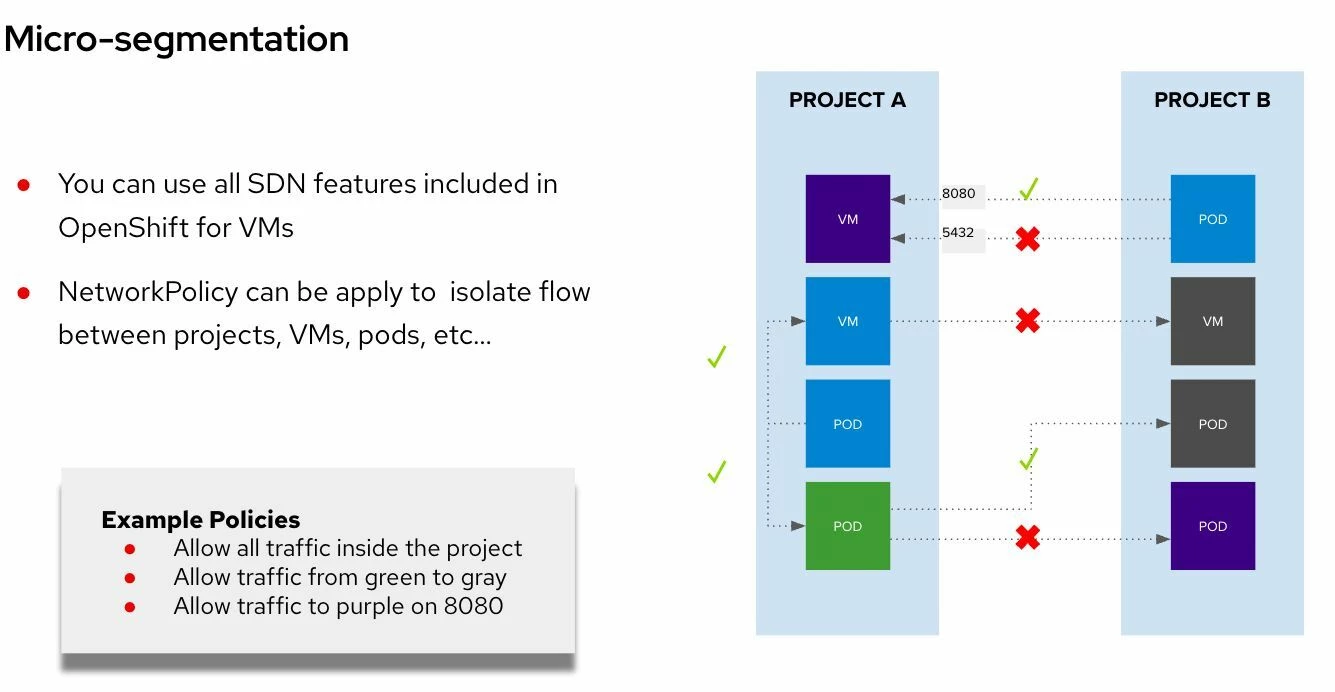

Figure 5: Micro-segmentation with OpenShift SDN

OpenShift supports NetworkPolicies to enable true micro-segmentation, even for VMs.

✅ Tu Puedes:

Gracias a las NetworkPolicies, OpenShift permite aislar tráfico:

- Entre proyectos

- Entre pods y VMs

- Según puertos o etiquetas!

Ejemplos:

- Permitir tráfico solo a la VM violeta en el puerto 8080

- Bloquear tráfico del proyecto B al A

- Permitir solo conexiones internas!

Todo esto también se aplica a VMs, sin costo adicional ni extensiones extra.

OpenShift permite crear una red virtualizada robusta y segura, compatible con prácticas de VMware — y todo está incluido con tu suscripción.